Do G1

31/01/2011 08h37 – Atualizado em 31/01/2011 11h15

Temas para WordPress podem ter código malicioso

Visual de blog é definido por código.

Outros softwares também podem ter ‘portas dos fundos’.

Softwares de computador são códigos. Arquivos como música, vídeo e imagens são dados – é por isso que uma foto não pode conter um vírus sem explorar uma falha no software específico em que ela for visualizada. Mas os temas (layouts) do sistema de blogs WordPress, embora sejam compostos por dados como folhas de estilo e imagens, também possuem códigos que são executados no software do blog para gerar as páginas. Indivíduos mal intencionados têm usado isso para distribuir temas contendo códigos maliciosos.

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras.

Legenda: Sites alteram código dos temas e

Legenda: Sites alteram código dos temas e

incluem trechos que modificam a página de

maneiras indesejadas. (Foto: Reprodução)

Isso vale para quem possui instalação própria do WordPress. Quem usa o serviço WordPress.com tem os temas limitados pelo serviço – em parte, inclusive, devido ao risco de temas conterem todo tipo de código que poderiam servir como uma porta de entrada para o servidor.

O WordPress tem uma coleção oficial de temas para os blogs, porém há muitos temas disponíveis em outros sites, listas de temas recomendadas em vários blogs que raramente fazem links para essa coleção.

Usando táticas de otimização para sites de buscas (SEO), sites contendo ofertas de temas gratuitos conseguem posições excelentes em buscas na web pelo Google e outros mecanismos de pesquisa. O usuário que baixar um tema desses sites pode ter código malicioso injetado em seu site. Esse código pode adicionar uma “porta dos fundos” ao blog (permitindo ao criador do template ou outra pessoa que sabe do problema obter o controle do site) ou, no mínimo, adicionar códigos publicitários. Esses códigos, às vezes, vazam informações a respeito dos leitores do site.

Uma pesquisa recentemente realizada pelo site WPMU.org mostrou que dos dez primeiros resultados do Google para “free wordpress themes”, oito são inseguros e não devem ser confiados para baixar temas. Os sites pegam temas profissionais falsos ou temas gratuitos e incluem códigos ocultos que realizam funções sem relação com o tema.

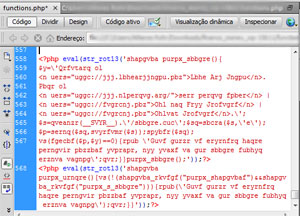

Um código desses pode facilmente vazar informações ou tornar o blog inseguro, passível de invasão. Ele normalmente ficará escondido dentro dos arquivos do tema, de modo a ser difícil de identificar por quem não sabe com o WordPress funciona.

Embora o mesmo também seja possível em plugins, ataques usando temas estão bem mais comuns.

Código malicioso oculto em um tema de

Código malicioso oculto em um tema de

WordPress. (Foto: Reprodução)

Proteções

Membros da comunidade do WordPress estão tentando resolver o problema. Há plugins de segurança como o Template Authenticity Checker (Verificador de Autenticidade do Tema, TAC) que analisa o código dos layouts instalados pela presença de códigos indesejados.

Da mesma forma que temas podem ser modificados antes de serem baixados, os temas são também um bom local para hackers manterem uma porta aberta em um site invadido. Isso porque os temas não são modificados com a atualização geral do blog. Tanto o TAC como o Exploit Scanner podem servir para detectar esses problemas.

Outros downloads

A fonte de aplicativos e plugins é importante, tanto no caso do WordPress como de qualquer outro download que for realizado. Existem sites que distribuem diversos conteúdos falsos. Programas de segurança falsos, por exemplo, são extremamente comuns.

É especialmente comum que produtos anunciados em sites de baixa credibilidade sejam fraudulentos, contenham apenas versões pagas de programas que estão disponíveis gratuitamente ou sejam alterados de qualquer forma maliciosa para instalar softwares publicitários, por exemplo.

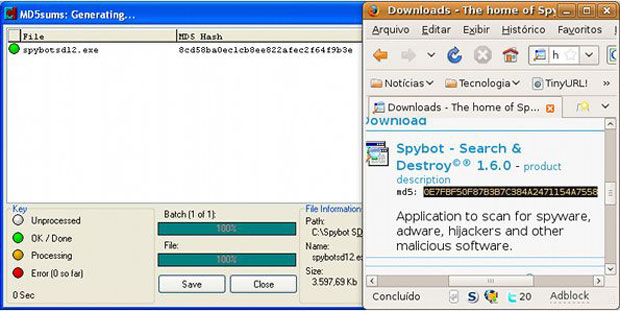

Ferramentas geram sequências para identificar legitimidade de arquivos. Se o arquivo for alterado, a sequência é diferente, apontando a existência de um problema. (Foto: Reprodução)

Ferramentas geram sequências para identificar legitimidade de arquivos. Se o arquivo for alterado, a sequência é diferente, apontando a existência de um problema. (Foto: Reprodução)

Buscar o site oficial de um produto, tema ou plugin é sempre recomendável. Normalmente, os autores originais se identificam corretamente e tem sua credibilidade a perder caso incluam algum código malicioso. Em alguns casos, infelizmente, mesmo isso pode não ser suficiente: hackers podem invadir o servidor o programa. Isso aconteceu recentemente com o ProFTPD, um servidor de transferência de arquivos popular para Linux.

Mas casos como esse são muito mais raros que os sites especificamente criados para distribuir códigos fraudulentos. Logo, tomar a precaução básica de fazer o download a partir do site oficial ou de coleções oficiais – como os sites oficiais de plugins e temas do WordPress – irá diminuir bastante o risco de problemas.

A coluna Segurança para o PC de hoje fica por aqui. Se você tem alguma dúvida sobre qualquer assunto relacionado à segurança da informação, como crime virtual, privacidade, vírus, spam e etc, escreva na área de comentários. A coluna volta na quarta-feira (2) para responder dúvidas de leitores. Até lá!

http://g1.globo.com/tecnologia/noticia/2011/01/temas-para-wordpress-podem-ter-codigo-malicioso.html

* Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança para o PC”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários. Acompanhe também o Twitter da coluna, na páginahttp://twitter.com/g1seguranca.

Você pode fazer o Jornal GGN ser cada vez melhor.

Apoie e faça parte desta caminhada para que ele se torne um veículo cada vez mais respeitado e forte.

produtos

produtos

Olá a todos, você precisa de

Olá a todos, você precisa de serviços de hacking? TESTADO E CONFIADO DENTRO DE 1 HORA … entre em contato com [email protected] Seja avisado, a maioria desses hackers chamados aqui são impostores, eu sei como funcionam os hackers reais, eles nunca anunciam de maneira tão crédula e são sempre discretos. Eu fui enganado tantas vezes por desespero tentando encontrar ajuda urgente para mudar minhas notas da escola, finalmente meu amigo me apresentou a um grupo de hackers confiáveis que trabalham com discrição e entrega prontamente, eles fazem todo tipo de hacking que variam;- Vendas de cartões de ATM em branco.- Mudanças na universidade ou na escola- Confiança em contas bancárias e transferência de fundos- Excluir registros criminais hack- Facebook hack, Twitters hack- contas de e-mail hack, gmail, yahoomail, hotmail etc.- Skype hack- Banco de dados pirata- Word Press Blogs hack- Computadores individuais- Dispositivos de controle remoto- contas verificadas do hack Paypal- Android e iPhone Hack etc.Mas eles me ajudaram;- Alterou minhas notas da escola- Hacked meu namorado namorado- Na maior parte, me ajudaram com a transferência de dinheiro Western Union e acompanhei e confirmei o dinheiro. Eu os tornei meus hackers permanentes e você também pode desfrutar dos seus serviços.Você pode contatá-los em: [email protected] para qualquer serviço de hacking e também se esforça para divulgar as boas notícias sobre como o ajudaram a merecer publicidade..,.